這次來跟大家分享該如何設定NAS上的VPN Server的功能,建立完畢之後,就算在公司的網路中,也能透過VPN回到家中的網路,使用NAS的資源與家中的網路,這也算是翻牆的一種,若有大陸出差的朋友可以試試這功能,本次就已Synology、QNAP、Asustor三家的NAS來示範,該如何建立VPN Server與連線。

Virtual Private Network(簡稱VPN)意即在公用的網路架構中,建立起虛擬私人網路,並透過加密的通道協議,來達到保密、傳送端認證、訊息準確性等安全效果。舉個簡單的例子,在實際工作環境中,同事之間常常會交換工作上的檔案,公司會架設一台網路儲存伺服器來擔任這功能,讓各位同事都連上共享資料夾的Server,將檔案上傳至這伺服器中方便檔案的交換。

但各位下班回到家中時,因為不在公司網路的關係,理所當然就無法連上公司的Server,畢竟公司若直接讓Server暴露在外網下,那多多少少都會有資訊安全的疑慮,這時若我們導入VPN的功能,在公司的Server上建立起VPN Server,如此一來就算人不在公司中,只要在有網路的狀況下,即可透過VPN連回公司的網路,直接存取公司內網Server上的檔案,操作就如同在同網域的網路芳鄰一樣,直接透過檔案總管來操作,而且當VPN連線建立起之時,該台電腦的對外連線,都會由公司網路代理。

透過VPN不僅能夠擁有代理的能力,對於虛擬私人網路內傳遞的資料更有保障,也是翻牆的一大選擇。

NAS VPN設定與連線教學

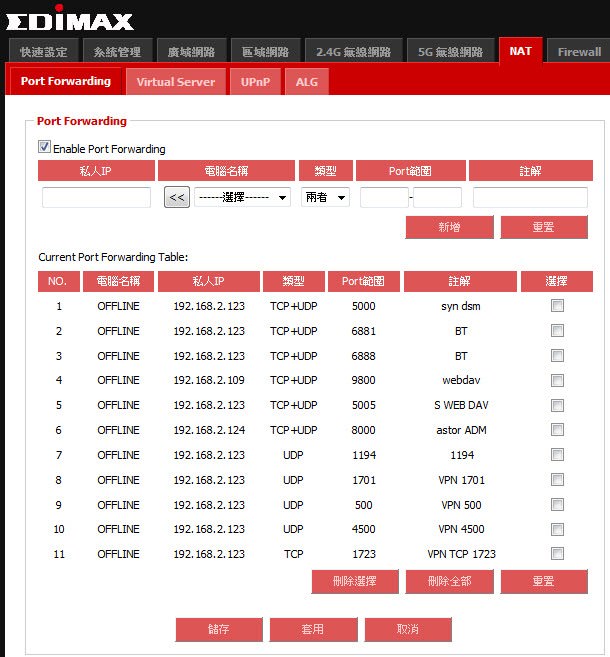

我就使用Synology、QNAP與Asustor的NAS來示範VPN的設定,且剛好搭配三種VPN協定:L2TP/IPsec、OpenVPN與PPTP此三種連線設定的示範。在示範中首先會提及,在NAS的控制網頁中,如何開啟VPN的功能與設定,以及用戶端Windows系統的設定。而分享器開Port的設定,因為是必須且一樣的步驟,所以就先教大家怎麼設定分享器開Port,不過各家分享器在介面與設計上略有不同,我自己是使用Edimax的分享器來跟大家分享。

首先當然要進入分享器的管理介面,在裡面找到”連接埠轉送”或者英文”Port Forwarding”的功能,在設定的介面中,在私人IP或者稱作區域IP位址,輸入NAS在區域網路內的IP,例如我是設定”192.168.2.123”,此外建議各位讀者在NAS安裝時,可以將NAS的IP改為固定的,這樣若之後分享器重新啟動,NAS不會被分配到新的IP,以免之後設定跑掉的問題;然後開Port可分為TCP、UDP或者兩者,這邊就看需要的Port是哪個類型選擇即可;Port範圍可以就直接輸入80-80,輸入完畢後按下儲存,並且讓分享器重新啟動,就能夠使用了。

此外在分享器的選購上還有一點需要注意,就是分享器是否支援”VPN穿透”或者”VPN Server”,前者VPN穿透,意即當VPN的連線封包送到分享器時,分享器是否有能力將封包轉給後方NAT上的機器,若無法穿透那只能讓NAS擁有外網IP,才能正常的使用VPN連線。

NAS與VPN常用的Port資訊如下:

FTP:21

HTTP:80

Snology DSM管理頁面:5000

QNAP QTS管理頁面:8080

Asustor ADM管理頁面:8000

VPN PPTP:TCP 1723

VPN L2TP/IPsec:UDP 1701、500、4500

VPN OpenVPN:UDP 1194

自行開Port時,就看各位要用哪種的VPN協定,就針對該協定所需的Port設定就好,不用像我把所有協定的Port都開了。

↑ 我自己家中分享器所開的Port,提供給各位參考。

Synology DSM VPN設定 – L2TP/IPsec

- 進入DSM畫面後開啟App Center,DSM已經將VPN的功能APP化,使用者可以自行安裝需要用的服務,以免用不到的功能佔據NAS的資源。可以透過搜尋的方式找到「VPN Server」並且選擇安裝。

![nas-vpn-server]()

- 安裝好VPN Server並且啟動後,我們直接在左手邊選單中,選擇L2TP/IPsec進入它的設定頁面。並且選擇啟動「L2TP/IPsec伺服器」。動態IP位址,是會自動分給VPN用戶的IP位置,這位置的範圍必須在「10.0.0.0」至「10.255.255.0」、「172.16.0.0」至「172.31.255.0」、「192.168.0.0」至「192.168.255.0」這些範圍之內,且注意指派給VPN客戶的IP位址,不能跟區域網路中以使用的IP位址重複。最大連線數可以限定,同時間使用VPN Server的人數。認證選擇MS-CHAP v2就可以了。DNS使用NAS預設。IKE驗證,這可以自行決定,設定一組預先共用金鑰,此後需要建立VPN連線就必須輸入這組金鑰,以及登入帳戶才能使用。設定完畢後別忘了按下套用。

![nas-vpn-server]()

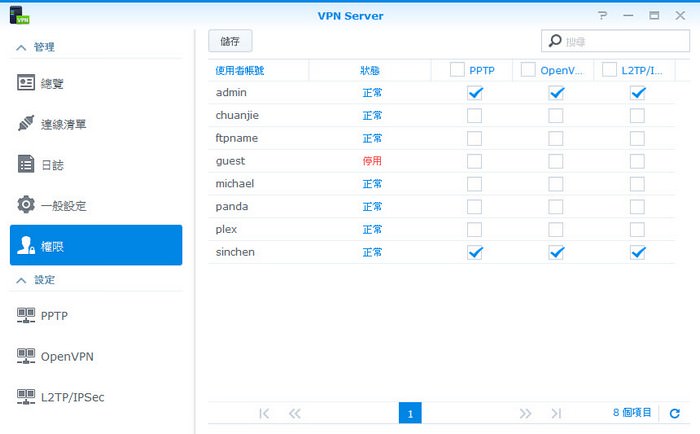

- 接著來到「權限」這,確定自己所使用的帳號,有啟用L2TP/IPsec的使用權限。

![nas-vpn-server]()

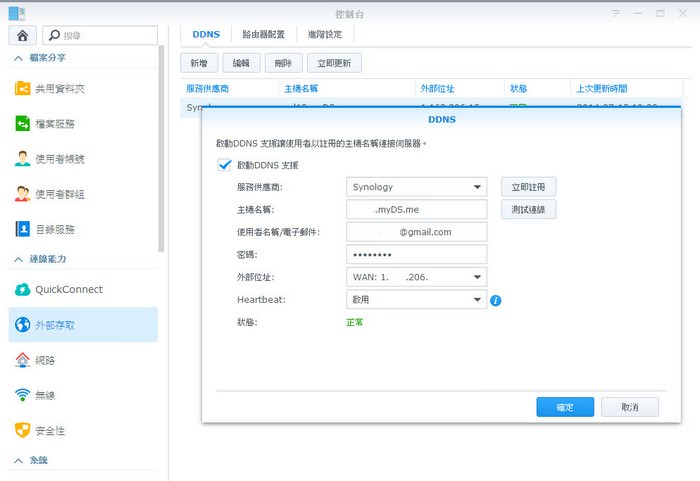

- 建議各位可以開啟NAS中的DDNS服務,如此一來在新增VPN連線時,主機位置就可以輸入DDNS位置,就算使用浮動IP,也可以正常使用VPN服務。DDNS設定在控制台→外部存取中,按下新增按鈕,服務供應商可以選擇Synology,主機名稱則自行命名,啟用DDNS需註冊MyDS Center的帳號,過程不會太繁雜,而且設定後也能透過網頁檢視DDNS狀態。輸入完畢按下確定,通常DDNS在指向大概需要20分鐘,第一次可能會比較久,而之後浮動IP改變,DDNS會自動更改,無須擔心。

![nas-vpn-server]()

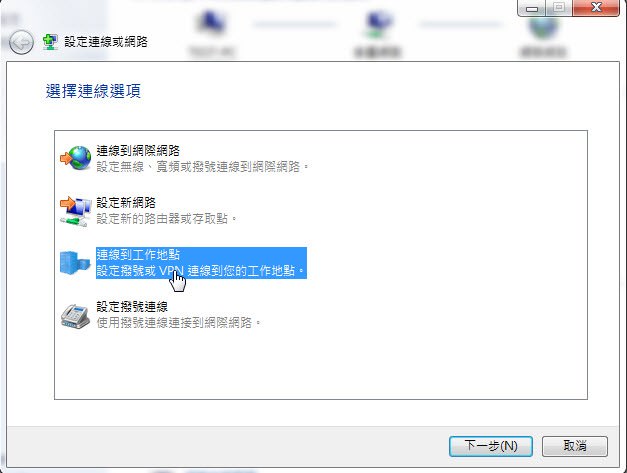

- 回到Windows,至控制台中找到「網路和共用中心」並且開啟。這會顯示目前電腦的網路連線,我們要新增VPN連線,所以選擇「設定新的連線或網路」。

![nas-vpn-server]()

- 跳出新的視窗,這時選擇「連線到工作地點」。因為Windows本身就支援PPP連線,所以不需要額外安裝客戶端軟體,就可以使用VPN連線。

![nas-vpn-server]()

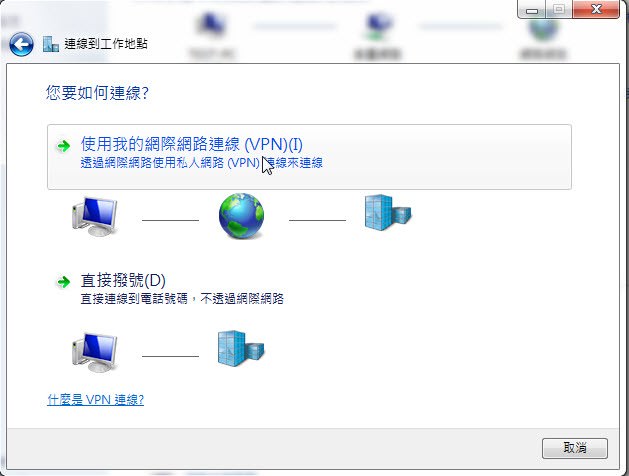

- 設定精靈接著會詢問要如何連線,這邊就直接選擇「使用我的網際網路連線(VPN)」這選項。

![nas-vpn-server]()

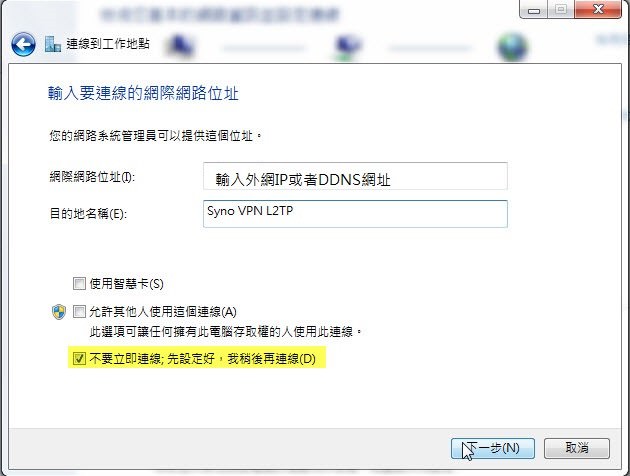

- 接著就要輸入網際網路位置,這邊各位可以選擇直接輸入外網IP,或者透過DDNS的方式來使用。我是透過DDNS來連線,畢竟對外的浮動IP,更新時間都不固定,透過DDNS來指IP比較便利。輸入好網路位置,與替這個連線命名之後,要先勾選「不要立即連線」還有幾個步驟需要設定。

![nas-vpn-server]()

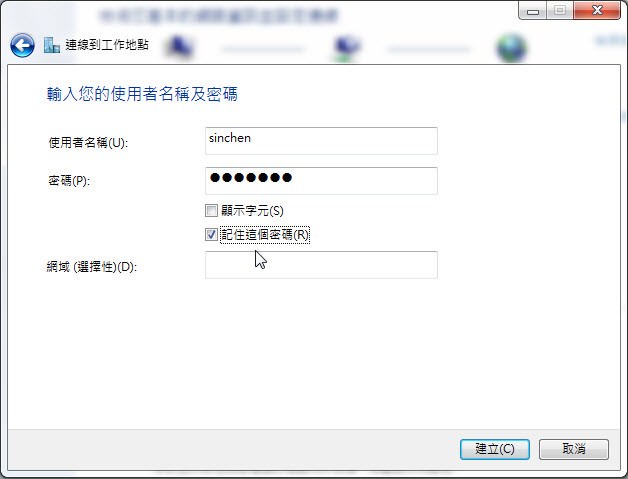

- 輸入您的使用者名稱與密碼,這就如同各位NAS上所使用的帳號、密碼,輸入後可以勾選記住這個密碼,日後連線就不用每次都輸入一次。輸入完畢後,按下建立就可以回到網路和共用中心的畫面(Step5的畫面)。

![nas-vpn-server]()

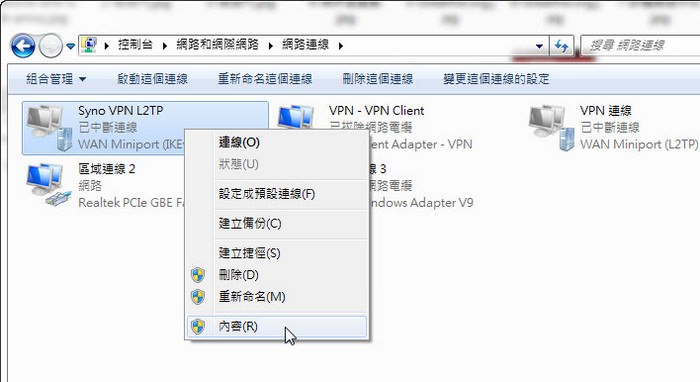

- 再次來到網路和共用中心的畫面,在左手邊選擇「變更介面卡設定」,就會開啟如下圖這樣的畫面,然後選擇剛剛新增的VPN連線→右鍵→內容。

![nas-vpn-server]()

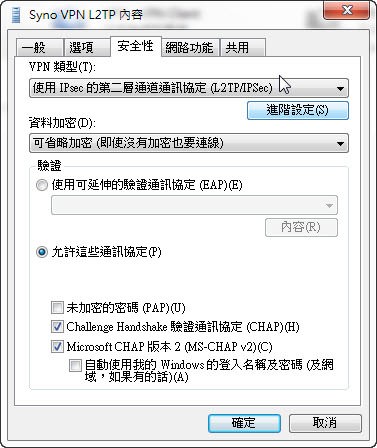

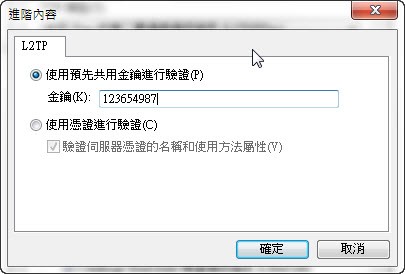

- 開啟內容後,切換到「安全性」頁籤,VPN類型選擇「使用IPSec的第二層通道通訊協定(L2TP/IPSec)」這選項,資料加密則改成「可省略加密」,驗證則是勾選CHAP與MS-CHAP v2這兩個。接著按下進階設定,這裡需要輸入之前在VPN Server設定時,自行輸入的「預先共用金鑰」,輸入完畢按下確定、確定後就完成設定了。

![nas-vpn-server]()

![nas-vpn-server]()

- 設定完畢回到Step10的畫面,就直接雙擊我們建立起的VPN連線,就會跳出視窗並且選擇連線,這樣一來系統就會幫我們建立VPN連線。若連線成功,在網路和共用中心的畫面,也會多出一個VPN連線的網際網路。各位讀者也可以開啟VPN Gate,它會告訴你現在上網的IP,是不是跟你本地所使用的IP不同呢,或者用cmd鍵入”tracert 8.8.8.8″,去追蹤網路封包的流向。

![nas-vpn-server]()

重點:若遇到L2TP連線時809錯誤,那是因為Windows預設是不允許,VPN伺服器在NAT的後方,詳情請參考微軟的說明。解決方法如下:

- Ctrl+R輸入”regedit“按下確定。

- 找到HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent的位置。

- 在功能表上選擇 [編輯] → [新增],然後按一下 [DWORD (32 位元) ]值。

- 鍵入AssumeUDPEncapsulationContextOnSendRule,並按下確定。

- 在AssumeUDPEncapsulationContextOnSendRule,上按一下滑鼠右鍵,然後按一下 [修改]。

- 在 [數值資料] 方塊輸入[2]:

- 0 (零) 的值會將 Windows 設定讓它無法建立與伺服器位於 NAT 裝置後面的安全性關聯。這是預設值。

- 1 的值會將 Windows 設定讓它可以建立與伺服器位於 NAT 裝置後面的安全性關聯。

- 2 的值會將 Windows 設定讓伺服器與 Windows Vista 基礎或 Windows Server 2008 基礎 VPN 用戶端電腦同時 NAT 裝置後面時,它可以建立安全性關聯。

- 按一下 [確定],然後結束並且[重新啟動電腦]。

QNAP QTS VPN設定 – OpenVPN

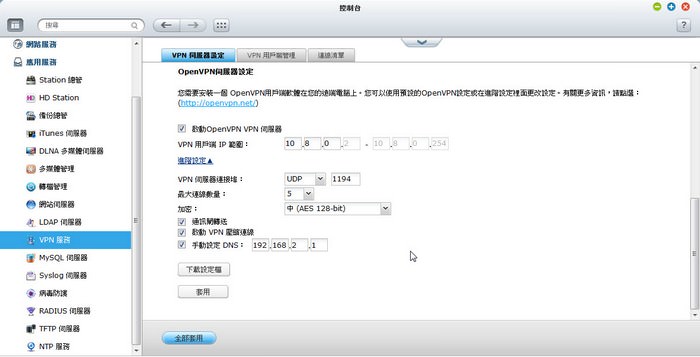

- 開啟QTS的管理頁面,進入控制台在應用服務中可以找到「VPN服務」。開啟後QNAP提供PPTP與OpenVPN這兩種協定,這邊我們找到「OpenVPN伺服器設定」,並且打開進階設定。VPN用戶端的IP範圍,這邊只要不跟區網中的IP重複即可。QNAP是有提供連接埠的更改,若有遇到被封Port的狀況時,可以透過這設定來改變使用Port,最大連線、加密維持預設即可。設定完畢後記得按下套用。

![nas-vpn-server]()

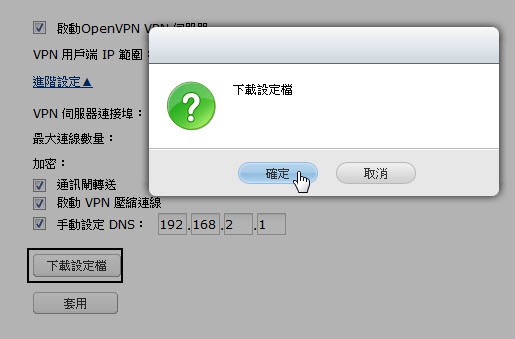

- 接著記得按下「下載設定檔」,這時會儲存一個名為”openvpn.zip”的檔案,裡面有OpenVPN連線時,所需要的認證檔案,在下面的步驟中會使用到。

![nas-vpn-server]()

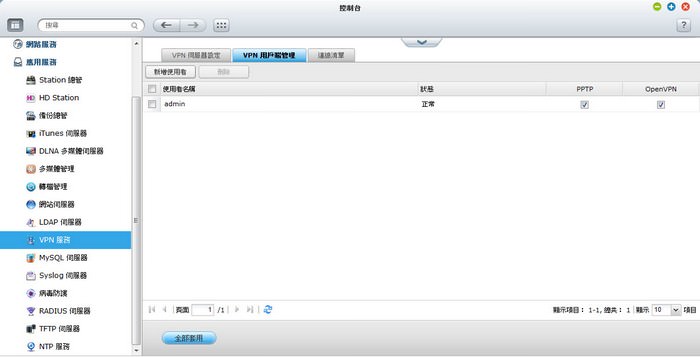

- 接著切換到「VPN用戶端管理」,確定自己QTS中使用的帳號,有開啟使用OpenVPN的權限。

![nas-vpn-server]()

- 也可以開啟myQNAPcloud,設定DDNS的功能,這邊一樣需要註冊或者登入帳號,就可以自行命名主機名稱,之後就能使用「主機名稱.myqnapcloud.com」來連線。NAS的設定就到這邊告一段落。

![nas-vpn-server]()

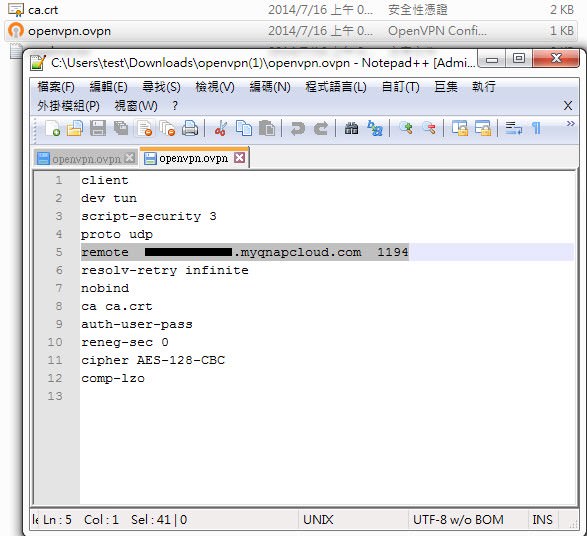

- 我們解壓縮Step2下載的openvpn.zip檔案。解壓縮後裡面有三個檔案ca.crt、openvpn.ovpn、README.txt,ca.crt就是認證檔案,而openvpn.ovpn裡面則是VPN連線的設定,透過文字編輯器打開這檔案,基本上不需要更動,只需要確定「remote 主機名稱.myqnapcloud.com 1194」這行,確定DDNS的位置與服務Port,若沒問題就可以關閉這檔案。

![nas-vpn-server]()

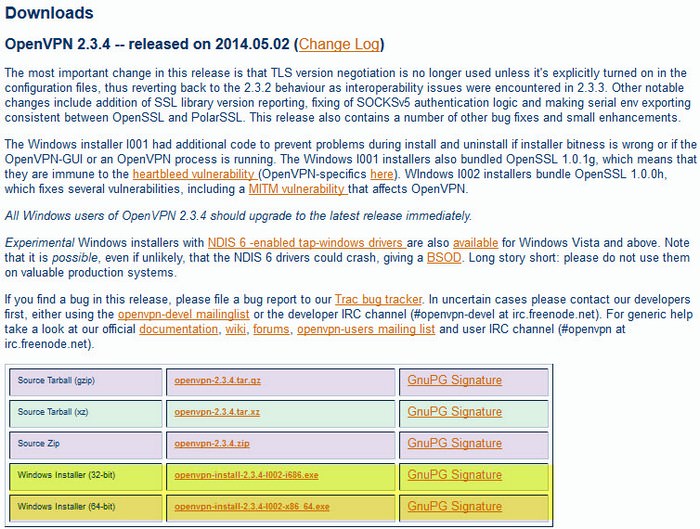

- 使用OpenVPN需要在用戶端安裝軟體,我們可至網站(http://openvpn.net/index.php/open-source/downloads.html)內下載,「openvpn-install-2.3.4-I002-i686.exe」程式,這有分32位元與64位元,請依造自己系統來下載。下載完畢後,請直接雙擊安裝程式,然後下一步到結束,因為安裝上沒什麼需要設定,我就不一一截圖了。

![nas-vpn-server]()

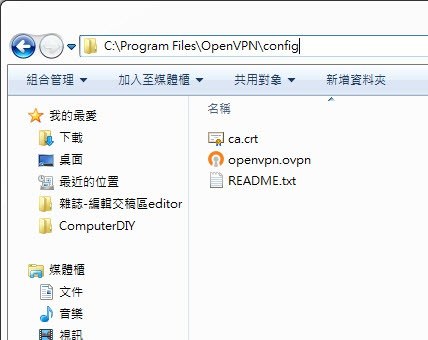

- 安裝完畢後,進入您安裝程式的位置,預設是在「C:\Program Files\OpenVPN\config」中,將我們剛剛解壓縮後的三個檔案ca.crt、openvpn.ovpn、README.txt,複製到config這資料夾中,這樣才能順利地使用OpenVPN。

![nas-vpn-server]()

- 接著在所有程式中執行「OpenVPN GUI」,程式運行後再工具列右手邊的圖示中,可以找到OpenVPN GUI的圖示,點選右鍵並且按下連接。

![nas-vpn-server]()

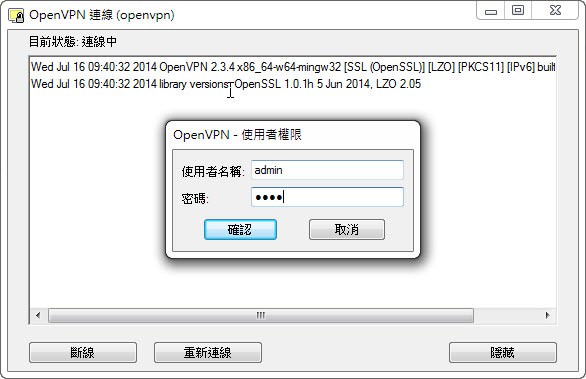

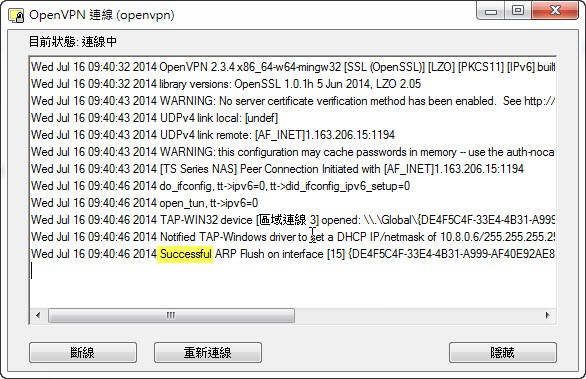

- OpenVPN GUI會跳出連線視窗,並且詢問帳號與密碼,這邊就輸入您在QTS中所使用的帳號密碼後按下確認。

![nas-vpn-server]()

- 連線速度滿快的,最後OpenVPN GUI會停在最後一行會看到Successful的字樣,這就代表已經成功建立起OpenVPN的連線,大功告成。

![nas-vpn-server]()

Asustor ADM VPN設定 – PPTP

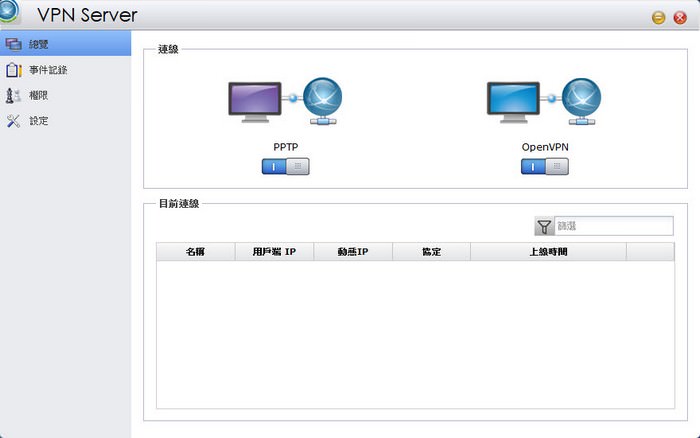

- 開啟ADM管理頁面後,進入APP Central找到VPN Server並且安裝此APP。而ADM系統本身也有提供VPN客戶端連線的功能,但我們這邊要使用VPN Server。

![nas-vpn-server]()

- 開啟VPN Server後,可以先將PPTP的開關給打開,然後切換到設定的頁籤,進行PPTP的設定。

![nas-vpn-server]()

- 在PPTP設定中,一樣是靜態IP設置、最大客戶端數量、認證與加密分別選擇MS-CHAP v2與MPPE,設定完畢按下套用。

![nas-vpn-server]()

- 也別忘記在權限中,替自己在ADM的帳號開啟PPTP的使用權限。

![nas-vpn-server]()

- DDNS設定的部分,在設定→輕鬆存取中,這裡可以啟用myasustor.com的DDNS,一樣需要註冊,開通後等待DDNS位址指向正確的IP位置即可。

![nas-vpn-server]()

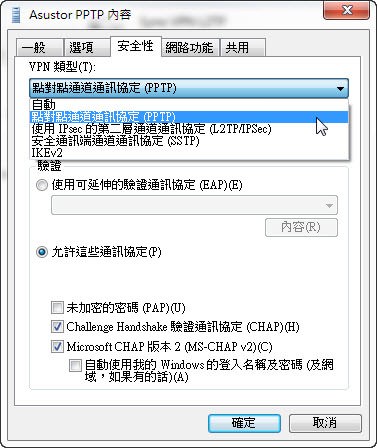

- 接著的步驟,與之前我在介紹L2TP/IPSec設定時的Step5~ Step10的步驟一樣,我就不重複截圖了。不同的是在VPN連線內容中設定VPN類行為「點對點通道通訊協定(PPTP)」,其餘設置一樣,按下確定就可以連線了。

![nas-vpn-server]()

以上就是各家設定VPN Server與連線的方法,其實不會太難,因為Server端(NAS)基本上只要把VPN打開就可以用了,我自己都是使用DDNS當作主機位置來連線。此外PPTP我認為是穿透力太低,我用了三台NAS去測試,沒一台能夠連線成功,所以我比較推薦L2TP/IPSec與OpenVPN這兩個協定,尤其OpenVPN設定最為簡單,但感覺速度上稍慢一些,而L2TP/IPSec則是比較快,但設定多了幾個步驟。

這樣設定下來Synology、QNAP、Asustor三家的VPN Server中,只有Synology多提供了L2TP/IPsec協定。而特別的是QNAP能在介面上,直接更改VPN所使用的Port端口。剩下的設定、權限管理、連線檢視等等,三家都有提供相對應的功能。若要測是VPN是否連線成功,首先可以先試試瀏覽器是否能正常上網,通常透過VPN連線,在網路反應速度上會略慢一些。除此之外也能透過VPN Gate的網站,來檢查上網的IP,是不是與VPN Server所在處一樣的IP位置,亦可以透過提示命令字元(cmd)”鍵入[tracert 8.8.8.8]的指令,來檢視連網的封包的遞送過程。